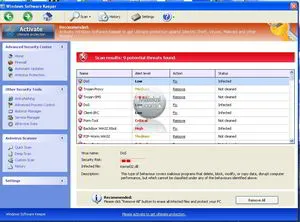

J’entends au téléphone un jargon Anglos/Français caractéristique d’un émigrant Américain ; le visiteur en question possède une villa à Cabasse et a un gros souci : son PC affiche une fenêtre non fermable qui a l’apparence d’un anti-virus en cours de scan, et trouvant d’innombrables menaces orthographiés en rouge clinquant. Il s’agit bien sûr d’un faux anti-virus, appelé Rogue par nos amis anglophones.

Sur place, je n’arrive pas à supprimer cette bête coriace de virus, basée sur le résistant code SIreRef Zero Access. La méthode qui ne fonctionne pas (testé..) est celle de donner en pâture le maliciel à Malwarebyte’s antimalware en mode sans échec !

Dans un tel cas, je prends l’ordinateur pour le traiter en atelier, car il serait improductif de rester plus longtemps chez mon client, sans compter qu’il faut une certaine concentration pour traiter efficacement un tel virus.

En atelier, je lance le CD bootable de Kaspersky rescue disc, qui arrive à supprimer une partie du virus. Le mode dans lequel agit Kaspersky rescue disc lui permet de traiter le virus Zeroaccess/SIreRef sans que ce dernier ne soit chargé en mémoire sous Windows et annihile tout programme nettoyeur.

Kaspersky ne s’occupe que des virus et je sais qu’un tel Rogue est accompagné de joyeusetés moins nocives, mais toutefois gênantes pour l’utilisateur, tels que des lanceurs de fenêtres intempestives et autres détourneurs de pages Web.

J’installe donc Malwarebyte’s anti malware en mode sans échec, qui cette fois-ci pourra se montrer pleinement fonctionnel, Kaspersky rescue disc ayant fait un 1er travail de fond. « Mais enfin vous dites n’importe quoi! Le mode sans échec ne permet pas par défaut l’installation de logiciels! » Me direz-vous, c’est pourquoi j’utilise SafeMSI pour autoriser l’installation de logiciels en mode sans échec.

Malwarebyte’s anti malware éradique les dernières traces « bénignes », et je redémarre cette fois-ci, en mode normale. Le tracas est résolu, mais si je ne fais rien le PC sera à nouveau contaminé : Celui-ci est utilisé en Université ; de nombreuses clés USB passent et repassent par les prises idoines.

J’installe donc l’utilitaire Disable Autorun et lui demande de désactiver tous les types d’autorun sur l’ordinateur de mon client.

Pourquoi ? Parce que les malwares les plus rusés utilisent le fait que Windows exécute automatiquement le contenu du CD, Clé USB, etc… pour s’exécuter eux-mêmes. Bien pratique toutefois. Mais… qui fait partie du Top 5 des canaux de propagation virale.